Managed-Cyber- Security- Audit

Da Cyberkriminalität eine stetig wachsende Gefahr ist, die wir nicht ignorieren können, haben wir, die coretress, uns dazu entschlossen, all unsere Kunden mit einem sehr hochwertigen, neuen Werkzeug auszustatten.

Unser Service bietet euch eine dauerhafte Gewissheit, indem es eure IT-Infrastruktur aus Sicht eines Angreifers von außen, sowie von innen überprüft und uns mit einem praktischen Maßnahmenplan ausstattet.

Wir bewerten einfach, schnell, verständlich, kontinuierlich und kostengünstig die aktuelle Sicherheitslage eurer digitalen Infrastruktur und zeigen Schritt für Schritt auf, welche Maßnahmen wir gemeinsam umsetzen.

x

Digitale Einbrecher

Hacker klopfen nicht an!

Security ist kein Privileg.

Seit Jahren sieht sich die Wirtschaft einer wachsenden Zahl an Cyber-Angriffen ausgesetzt. Umso wichtiger ist es daher für Unternehmen, einen ausführlichen Überblick der eigenen Sicherheitslage zu bekommen, sich zu wappnen und entsprechende Maßnahmen im Bereich der Cybersecurity umzusetzen.

Angriffsfläche erkennen

Die Angriffsfläche ist die Summe aller potenziellen Sicherheitsrisiken in der Infrastruktur- und Softwareumgebung eines Unternehmens.

Anders ausgedrückt:

Sie ist die Gesamtheit aller potenziellen (bekannten und unbekannten) Schwachstellen und Kontrollen in allen Hardware-, Software- und Netzwerkkomponenten.

Ausgangssituation vor Nutzung unserer Security-Audit-Plattform

Cyberkriminalität

Cyberkriminalität bezieht sich auf Verbrechen, die mithilfe von Computer oder Netzwerktechnologie begangen werden.

Cyberkriminelle nutzen oft Schwachstellen in Computersystemen aus, um Zugriff auf vertrauliche Informationen zu erhalten oder Schäden zu verursachen

Die Auswirkungen können finanzielle Verluste, Reputationsschäden, Verletzung der Privatsphäre, Beeinträchtigung der Sicherheit und vieles mehr sein.

Sicht eines Angreifers auf euer Unternehmen

Aktuelle Cybercrime Methoden:

- Phishing

- DDOS

- Bots und Viren

- Ransomware

- Social Engineering

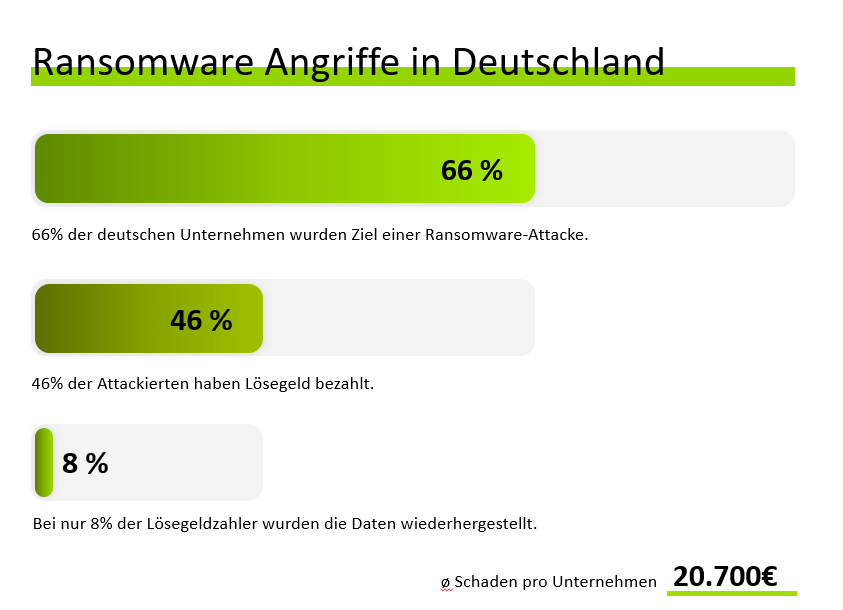

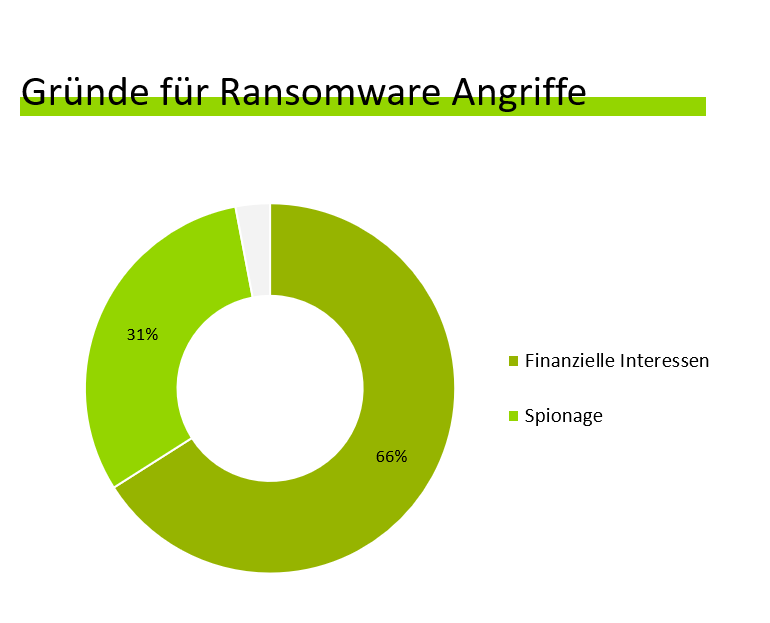

Beispiel: Ransomware

+ Sehr häufige Angriffsmethode

+ Hochautomatisierte Vorgangsweise

+ Jedes Unternehmen kann davon betroffen sein

+ Oftmals erfolgreich in Verbindung mit Office-Makro Angriffen

Quelle: https://www.experte.de/it-sicherheit/cybersecurity-statistiken

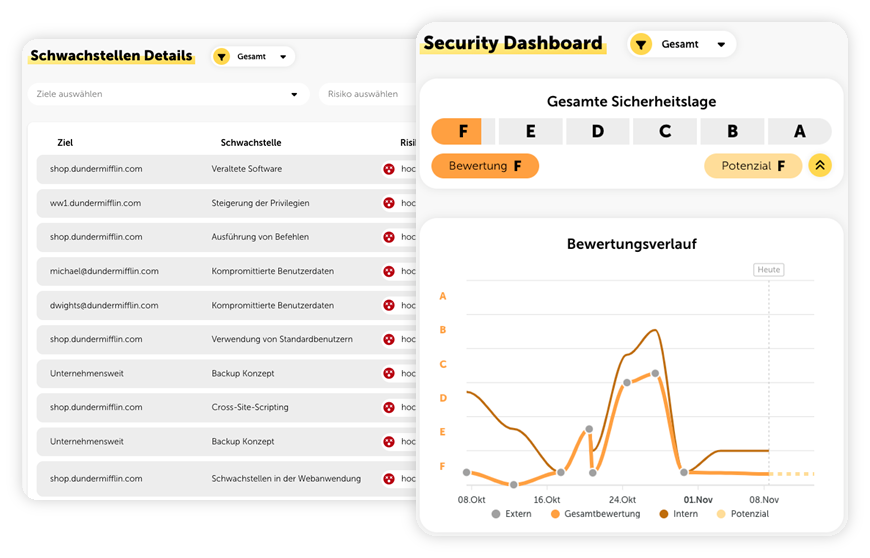

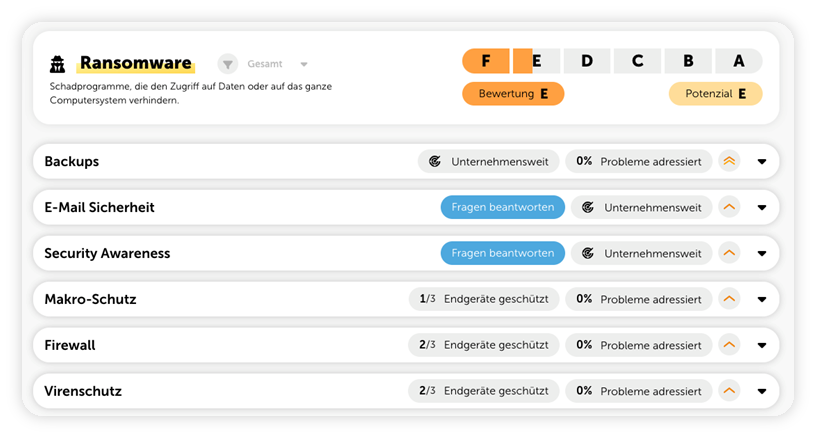

Mit unserer Audit-Security-Plattform

bewerten wir einfach, schnell, verständlich und kontinuierlich die aktuelle

Sicherheitslage eurer digitalen Infrastruktur und zeigen Schritt für Schritt auf, wie du diese verbessern kannst.

Funktionen des Dienstes im Detail:

1. Wir identifizieren und überprüfen automatisiert externe Infrastrukturen (Domänen, IP-Adressen und E-Mail-Adressen).

2. Die interne Infrastruktur (Endgeräte und Server) wird mittels Agents täglich überprüft. Dieser Agent läuft dabei unbemerkt im Hintergrund und bleibt mithilfe von Auto-Update immer auf dem neusten Stand.

3. Wir koordinieren verschiedenste Module, welche die Infrastruktur auf Sicherheitslücken überprüft.

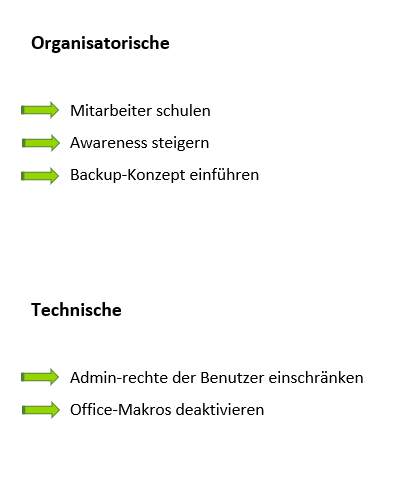

4. Im Anschluss daran wird der Sicherheitszustand des Unternehmens auf einfache Art und Weise visuell dargestellt. Bereits priorisierte Maßnahmen sollen dabei helfen, an den wichtigsten Schrauben zuerst zu drehen. Die vorgeschlagenen Maßnahmen können anschließend in einem sogenannten „Renovierungsplan“ geplant werden.

5. Dieser dient als konkrete Checkliste, um die identifizierten Probleme zu beheben. Nach der Umsetzung der Maßnahmen kann die gesamte Infrastruktur erneut überprüft werden, um so die Verbesserung des Security-Audits ersichtlich zu machen.

Unserer Softwarelösung identifiziert Schwachstellen

und setzt Maßnahmen um:

Umsetzung des Renovierungsplanes

Unsere Mission ist es, IT-Security für alle einfach und auch kostengünstig zugänglich zu machen.

Um dies zu garantieren, läuft lywands Umgebung in einer hochverfügbaren, sicheren privaten Cloud in Deutschland. Das Rechenzentrum ist sowohl physisch als auch digital abgesichert und nach bewährten IT-Standards zertifiziert.

Wenn Sie weiter Fragen haben oder Informationen benötigen, stehen wir Ihnen gerne zur Verfügung.